Chrome og Firefox håndterer tilbakekalte sertifikater forskjellig, noe som påvirker både sikkerhet og ytelse:

- Chrome bruker CRLSet, oppdateres hver 4. time

- Firefox bruker CRLite, oppdateres opptil 4 ganger daglig

- Chrome har "myk" sertifikatsjekk - lar deg koble til selv om sertifikatet ikke kan verifiseres

- Firefox har "hard" sertifikatsjekk - blokkerer tilkoblinger hvis sertifikatet ikke kan verifiseres

Viktige forskjeller:

- Chrome prioriterer hastighet og brukervennlighet

- Firefox fokuserer mer på sikkerhet og personvern

- Chrome er raskere, men Firefox bruker mindre RAM

Hvilken bør du velge?

- For personvern: Firefox

- For fart og Google-integrasjon: Chrome

- For bedrifter: Avhenger av behov for sikkerhet vs. kompatibilitet

Uansett valg: Hold nettleseren oppdatert og juster sikkerhetsinnstillingene etter dine behov.

| Funksjon | Chrome | Firefox |

|---|---|---|

| CRL-system | CRLSet | CRLite |

| Oppdateringsfrekvens | Hver 4. time | Opptil 4x daglig |

| Sertifikatsjekk | Myk | Hard |

| Fokus | Hastighet | Sikkerhet |

| RAM-bruk | Høyere | Lavere |

| Personvern | Standard | Forbedret |

Chromes unike CRL-håndtering

Chrome gjør ting annerledes når det kommer til tilbakekalte sertifikater. I stedet for å følge flokken, har de laget sitt eget system: CRLSet.

Hva er CRLSet?

CRLSet er Chromes egen liste over tilbakekalte sertifikater. Google lager denne listen ved å samle inn data fra store sertifiseringsautoriteter (CA-er) og bygger den rett inn i nettleseren.

CRLSet fokuserer hovedsakelig på:

- Viktige mellomliggende CA-sertifikater

- Utvalgte EV-sertifikater (Extended Validation)

Med dette systemet slipper Chrome å spørre CA-servere hver gang den skal sjekke et sertifikat. Smart, ikke sant?

CRLSet: Ikke perfekt, men effektivt

Men CRLSet har sine begrensninger:

- Det dekker ikke alle tilbakekalte sertifikater på nettet.

- Oppdateres daglig, som er bra, men ikke like raskt som de ferskeste CRL eller OCSP-svarene.

Google holder kortene tett til brystet når det gjelder nøyaktig hvordan de lager CRLSet. Men for de nysgjerrige er kildekoden tilgjengelig.

Chromes "ta-det-med-ro"-tilnærming

Chrome bruker en "soft-fail"-metode for sertifikatsjekk. Det betyr:

- Hvis de ikke får tak i revokasjonsinformasjon, antar de at sertifikatet er OK.

- Dette kan være litt risikabelt, men det gjør nettsurfingen raskere og mer pålitelig.

Adam Langley fra Google forklarer det slik:

"Det er derfor jeg sier at online revokasjonsjekk er bortkastet - det stopper ikke angrep. Å slå det på gjør bare ting tregere."

For bedrifter og sikkerhetsnerdene der ute: Dere kan skru på "hard-fail" for revokasjonsjekk. Det gjør dere ved å endre noen registernøkler for interne CA-er.

Forresten, Chrome planlegger å skru av online revokasjonsjekk helt i fremtiden. De satser alt på CRLSet.

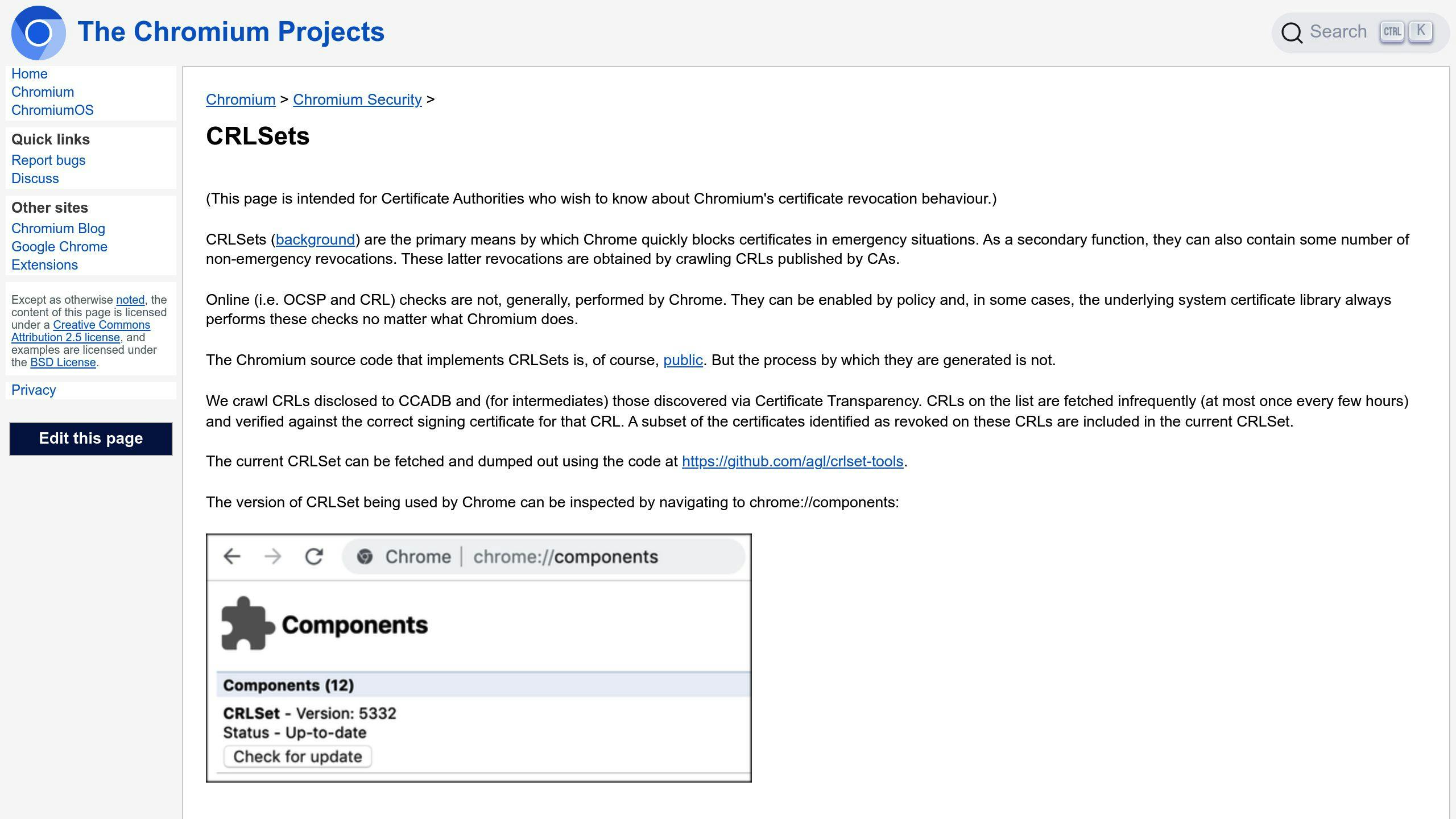

Vil du se hvilken versjon av CRLSet du har? Bare skriv chrome://components/ i adresselinjen.

Hvordan Firefox håndterer CRL-er

Firefox har en egen måte å håndtere Certificate Revocation Lists (CRL-er) og sertifikatsjekk på. La oss se hvordan Mozilla gjør dette i nettleseren sin.

Firefox' verktøykasse for sertifikatsjekk

Firefox bruker flere metoder for å sjekke sertifikater:

1. OneCRL

Firefox 37 introduserte OneCRL i mars 2015. Det samler info om tilbakekalte CA-sertifikater og sender det til klientene. OneCRL fokuserer mest på mellomliggende sertifikater, som er viktige for å gi ut pålitelige nettsertifikater.

2. OCSP (Online Certificate Status Protocol)

For sluttbrukersertifikater bruker Firefox OCSP. Når nettleseren møter et nytt sertifikat, spør den sertifiseringsautoriteten (CA) om statusen.

3. OCSP Stapling

Dette lar nettsteder selv gi info om sertifikatets tilbakekalling til besøkende på en måte som beskytter personvernet. Firefox støtter dette, og det kan kutte ned på separate OCSP-forespørsler.

CRLite: Firefox' nye system

CRLite er Firefox' nyeste verktøy for sertifikatsjekk. Det er laget for å være mer effektivt enn vanlige CRL-er:

- Det presser sammen tilbakekallingsinformasjon for hele Web PKI.

- Firefox kan sjekke sertifikater lokalt, noe som gir raskere lasting.

- CRLite-filtre lages fire ganger om dagen for å holde infoen fersk.

Mozilla Security Blog sier at:

- I desember 2019 dekket CRLite rundt 100 millioner sertifikater i Web PKI.

- Av disse var ca. 750 000 tilbakekalt.

- CRLite dekker nå 66% av den kompatible delen av Web PKI.

Firefox' "hard-fail"-metode

Firefox bruker en "hard-fail"-metode for sertifikatsjekk, i motsetning til Chrome:

- Hvis Firefox ikke kan sjekke statusen til et sertifikat, antar den at det er ugyldig.

- Dette gir bedre sikkerhet, men kan stenge tilgangen til noen nettsteder hvis statusen ikke kan sjekkes.

En fra Mozilla sier:

"Tilbakekalling bør gi 'hard fail' så mye som mulig. Det betyr at Firefox bør anta at sertifikatet er ugyldig hvis den ikke kan sjekke tilbakekallingsstatus."

Vil du skru opp sikkerheten enda mer? Prøv dette:

- Åpne

about:configi Firefox. - Sett

security.ocsp.requiretiltrue.

Da vil Firefox kutte forbindelsen hvis den ikke kan sjekke et sertifikat innen 10 sekunder.

Firefox' måte å håndtere CRL-er på viser at de tar brukersikkerhet på alvor, selv om det kan føre til litt flere blokkerte forbindelser enn Chrome's "soft-fail"-metode. Med CRLite ser det ut som Mozilla har funnet en god balanse mellom sikkerhet og ytelse for fremtiden.

Hastighet og ressursbruk

Chrome og Firefox håndterer CRL-data forskjellig, noe som påvirker ytelsen deres.

Nettleserhastighet: Firefox vs. Chrome

Firefox og Chrome har ulike styrker når det gjelder hastighet:

Firefox bruker mindre RAM enn Chrome. Med 5 aktive faner på et system med 8 GB RAM, bruker Firefox under 1 GB minne. Chrome derimot, bruker opptil 1,5 GB for samme antall faner.

Firefox holder seg rask og bruker færre prosesser per fane enn Chrome. Dette gjør at Firefox ofte føles raskere, særlig for de som liker å ha mange faner åpne.

CRL-datalagring i nettleserne

Chrome og Firefox lagrer og bruker CRL-informasjon på ulike måter:

Chrome bruker CRLSets - egne lister over tilbakekalte sertifikater. Disse oppdateres sjeldnere, typisk ikke mer enn hver fjerde time.

Firefox bruker CRLite, som komprimerer tilbakekallingsinformasjon for hele Web PKI. CRLite-filtre oppdateres opptil fire ganger daglig.

Mozilla Security Blog rapporterte at i desember 2019 dekket CRLite rundt 100 millioner sertifikater i Web PKI, hvorav cirka 750 000 var tilbakekalt. Dette utgjør 66% av den kompatible delen av Web PKI.

CRL-sjekker kan påvirke lastetiden for nettsider betydelig. En støttehenvendelse viste at nettsider kunne henge i opptil 30 sekunder på grunn av CRL-sjekkprosessen for SSL-sertifikater.

"Dette beviser at tilbakekallingsjekken forårsaker forsinkelsen", sa en forfatter fra Concurrency Team.

For å forbedre ytelsen anbefales OCSP stapling. Dette lar serveren sende OCSP-svaret under TLS-håndtrykket. CloudFlare hevder at OCSP stapling har gitt en 30% hastighetsøkning for HTTPS-nettsteder.

Alt i alt kan Firefox oppleves raskere enn Chrome, spesielt når det gjelder RAM-bruk og databesparelser. Men valget mellom de to avhenger av dine behov og preferanser for balansen mellom sikkerhet og ytelse.

Sikkerhetsforskjeller

Chrome og Firefox håndterer tilbakekalte sertifikater på ulike måter. Dette påvirker både sikkerhet og ytelse.

To filosofier

Chrome og Firefox har hver sin tilnærming til sertifikatsjekk:

Chrome går for en "myk" metode. De laster nettsiden selv om de ikke kan bekrefte sertifikatstatusen. Det gir en jevn brukeropplevelse, men kan åpne for sikkerhetsrisikoer.

Firefox er strengere. De blokkerer nettsider hvis de ikke kan bekrefte sertifikatet. Det kan gi bedre sikkerhet, men du risikerer å ikke få tilgang til noen nettsider.

En test fra 23. februar 2020 viste noen interessante funn:

- Chrome på Windows bommet. To tilbakekalte sertifikater ble vist som gyldige.

- Chrome på macOS traff blink. Alle fire testede sertifikater ble vist som tilbakekalt.

- Firefox oppdaget alle fire tilbakekalte sertifikater, men bare når OCSP-spørringer var slått på.

Dette viser at håndtering av tilbakekalte sertifikater fortsatt er en utfordring, spesielt for vanlige brukersertifikater.

Fart vs. sikkerhet

Både Chrome og Firefox sliter med å balansere rask surfing og grundige sikkerhetskontroller:

Chrome satser på fart:

- En vellykket OCSP-sjekk tar vanligvis rundt 300 millisekunder.

- Men gjennomsnittet er nesten ett sekund, noe som kan bremse ned sidelastingen.

Chrome planlegger faktisk å skru av online revokasjonskontroller i fremtiden. De peker på trege kontroller og personvernhensyn som grunner.

Firefox prioriterer sikkerhet. De lar brukerne kreve streng OCSP-kontroll. Det kan gi bedre beskyttelse mot misbruk av sertifikater. Men det kan også føre til tregere lasting og blokkerte nettsider hvis kontrollene ikke går gjennom.

"Myke revokasjonskontroller er som et sikkerhetsbelte som ryker i en krasj. Det fungerer 99% av tiden, men er verdiløst fordi det svikter når du trenger det mest", sier en ekspert på nettverkssikkerhet.

For å forbedre både sikkerhet og ytelse, anbefales OCSP stapling. Denne teknikken lar serveren sende OCSP-svaret under TLS-håndtrykket. Det gjør prosessen mer effektiv og beskytter personvernet bedre. CloudFlare melder om 30% raskere HTTPS-nettsteder med OCSP stapling.

Valget mellom Chrome og Firefox for CRL-håndtering avhenger av hva du setter høyest: fart eller sikkerhet. Chrome gir deg generelt raskere surfing, mens Firefox kan gi bedre beskyttelse mot falske eller tilbakekalte sertifikater.

sbb-itb-84d7fbf

Hvilken nettleser bør du velge?

Valget mellom Chrome og Firefox handler om mer enn bare CRL-håndtering. La's se på hva som passer best for ulike brukere.

For personvernelskere

Er du opptatt av personvern? Da er Firefox ditt beste valg. Hvorfor? Fordi den er åpen kildekode. Det betyr at hvem som helst kan sjekke koden for sikkerhetshull. Firefox gir deg også ekstra beskyttelse med anti-fingerprinting og Firefox Monitor som sier ifra hvis noen har stjålet dataene dine.

For fartsfantaster

Vil du ha en rask og stabil nettleser? Da er Chrome midt i blinken. Den er kjent for sin fart og har en solid sikkerhetsarkitektur. Bruker du allerede mange Google-tjenester? Da vil Chrome passe perfekt inn i din digitale hverdag.

For de som liker å skru og fikse

Er du typen som liker å ha full kontroll? Da er Firefox noe for deg. Du kan skru av datainnsamling og justere personverninnstillinger akkurat som du vil. Perfekt for deg som er teknisk anlagt og vil ha nettleseren akkurat slik du ønsker den.

For bedrifter

For bedrifter er valget litt mer komplisert:

"Firefox bruker en 'hard-fail' metode for CRL-håndtering. Det betyr at den ikke godtar et sertifikat hvis statusen er ukjent. Dette gir bedre beskyttelse mot falske sertifikater."

Men det er mer å tenke på:

- Sikkerhet: Begge nettlesere er trygge, men Firefox har en liten fordel med CRL-håndteringen.

- Integrasjon: Bruker bedriften Google Workspace? Da kan Chrome være et smart valg.

- Personvern: Firefox tar personvern på alvor. Viktig for bedrifter med sensitive data.

- Ytelse: Chrome er rask, men Firefox bruker mindre RAM. Bra for eldre maskiner.

Mitt råd? Test begge nettleserne i liten skala før du bestemmer deg.

Husk: Uansett hvilken nettleser du velger, er det viktig å holde den oppdatert og stille inn sikkerhetsinnstillingene riktig. Det er den beste måten å beskytte seg mot nettbaserte trusler på.

Supportia

Nettlesersikkerhet er en stor utfordring i dagens digitale landskap. Mange sliter med å forstå CRL-kompatibilitet og sertifikathåndtering på tvers av ulike nettlesere. Her kommer Supportia inn i bildet.

Supportia er en katalog over støtte- og reparasjonstjenester for forbrukerelektronikk. De har et nettverk av eksperter som kan hjelpe deg med alt fra PC-problemer til Mac-trøbbel.

Men det stopper ikke der. Supportias partnere, som DigiFix og Sagenedataverksted, er skikkelig gode på nettleserproblemer. De kan hjelpe deg med:

- Å fikse SSL-sertifikatfeil i Chrome og Firefox

- Å gjøre nettleseren din sikrere

- Å skru på CRLite i Firefox for bedre sertifikatsjekk

En fyr fra Supportia sa det slik: "Folk vet ofte ikke hvor de skal begynne når det gjelder nettlesersikkerhet. Vi har eksperter som kan guide dem gjennom hele prosessen, uansett om de bruker Chrome eller Firefox."

Supportia har også løsninger for bedrifter. De kan hjelpe med å sette opp grupperetningslinjer for strenge sertifikatsjekker eller implementere OCSP stapling for bedre ytelse og sikkerhet.

Vil du gjøre nettleseren din sikrere? Supportia anbefaler dette:

- Oppdater nettleseren din

- Skru på automatiske sikkerhetsoppdateringer

- Bruk bare tillegg du stoler på

- Vurder å skru på ekstra sikkerhetsfunksjoner, som CRLite i Firefox

Enten du er en vanlig bruker eller en bedrift, kan Supportia hjelpe deg med å takle de vanskelige delene av nettlesersikkerhet. De kan guide deg gjennom CRL-kompatibilitet og sertifikathåndtering, så du kan surfe trygt og effektivt.

Oppsummering

Chrome og Firefox håndterer tilbakekalte sertifikater forskjellig. Dette påvirker både sikkerhet og ytelse.

Chrome bruker CRLSet - en komprimert liste over tilbakekalte sertifikater. Den oppdateres sjeldnere, typisk hver fjerde time. Chrome har en "myk" sertifikatsjekk. Det betyr at nettleseren lar deg koble til selv om et sertifikat ikke kan verifiseres. Dette gir en jevnere opplevelse, men kan være mindre sikkert.

Firefox bruker CRLite, som komprimerer tilbakekallingsinformasjon for hele Web PKI. CRLite oppdateres oftere - opptil fire ganger daglig. Firefox har en "hard" sertifikatsjekk. Den blokkerer tilkoblinger hvis et sertifikat ikke kan verifiseres. Dette er sikrere, men kan føre til flere blokkerte tilkoblinger.

En test fra februar 2020 viste noen interessante forskjeller:

- Chrome på Windows oppdaget ikke to tilbakekalte sertifikater

- Chrome på macOS identifiserte alle fire testede sertifikater riktig

- Firefox oppdaget alle fire tilbakekalte sertifikater, men bare med OCSP-spørringer på

Hvilken nettleser bør du velge? Det kommer an på hva du prioriterer:

- Er du opptatt av personvern? Firefox er ofte best, med sitt fokus på personvern og åpen kildekode.

- Vil du ha fart og god integrasjon med Google-tjenester? Da kan Chrome være bedre.

- For bedrifter er både sikkerhet og kompatibilitet viktig. Firefox' "hard-fail" metode gir bedre beskyttelse mot falske sertifikater. Men Chrome kan være mer kompatibel med Google Workspace.

Bransjen går mot å kreve CRL-er i stedet for OCSP. Dette er på grunn av personvern og ytelse. CA/Browser Forum har bestemt at bruk av CRL-er blir obligatorisk fra 15. mars 2024.

Adam Langley fra Google sier: "Det er derfor jeg hevder at online revokasjonsjekk er bortkastet - det stopper ikke angrep. Å slå det på gjør bare ting tregere."

Uansett hvilken nettleser du velger: Hold den oppdatert og juster sikkerhetsinnstillingene etter dine behov. Firefox-brukere kan aktivere streng OCSP-sjekking i about:config. Chrome-brukere kan sjekke sin CRLSet-versjon i chrome://components/.

Ofte stilte spørsmål

Bruker Firefox OCSP?

Ja, Firefox bruker fortsatt tradisjonell OCSP når et sertifikat mangler et stiftet OCSP-svar. Men de gjør det på en smart måte:

Firefox setter en tidsfrist for OCSP-sjekken. For vanlige sertifikater er fristen 2 sekunder. For EV-sertifikater (Extended Validation) øker den til 10 sekunder.

Hva skjer hvis tiden går ut? Firefox lar deg besøke nettsiden uansett. De kaller dette "soft-fail". Det betyr at Firefox prioriterer en rask nettopplevelse, selv om de ikke kan bekrefte sertifikatstatusen.

En ekspert fra SSL.com bekrefter dette:

"Firefox bruker for tiden tradisjonell OCSP når et sertifikat leveres uten et stiftet OCSP-svar."

Firefox balanserer altså sikkerhet og brukervennlighet. De sjekker sertifikatene, men ikke på bekostning av hastigheten.

Sjekker Chrome sertifikatrevokasjon?

Chrome har en helt annen tilnærming enn Firefox:

- De har skrudd av støtte for OCSP og CRL (Certificate Revocation List).

- Du kan ikke skru det på igjen i vanlige innstillinger.

Men det finnes et unntak:

Chrome har en bedriftspolicy som kan aktivere online revokasjonsjekk. Men vær obs - denne policyen kan forsvinne i fremtiden.

En tidligere Certbot-ingeniør, Schoen, sier det rett ut:

"Chrome deaktiverte støtte for OCSP og CRL for flere år siden: Det er ikke mulig å aktivere det igjen."

Google har altså valgt en annen vei. De satser på sin egen CRLSet-mekanisme i stedet for de tradisjonelle metodene.

Er du en bedrift som er opptatt av sikkerhet? Da bør du følge med på hva Chrome gjør fremover. Kanskje du til og med bør vurdere andre nettlesere hvis sertifikatrevokasjon er viktig for deg.